En la actualidad las opiniones sobre como y donde tener la información son demasiadas, a decir verdad creo que una de las únicas salidas a estos problemas que aquejan día a día al mundo seria, solo poner cosas vitales en Internet para no vetar, solo para enseñar a los usuarios que hacer con su información y concientizarlos de lo que hacen antes de hacerlo.

Vetar el Internet es un poco injusto departe de los poderosos pero sabemos que después de un tiempo todo lo que se prohíbe es lo mas llamativo y espero no ver con el tempo mucho caos si esto llega a suceder.

La piratería en internet es uno de los problemas más agudos de nuestros días, para muchos se ha convertido en una amenaza a sus derechos básicos, como la privacidad y la seguridad.

En Estados Unidos tanto autores como propietarios de derechos de propiedad sobre una obra, además de los legisladores y expertos siguen buscando nuevas herramientas legales que permitan garantizar los derechos de autor en el ciberespacio. Sin embargo, imponer medidas de mano 'dura' contra los delincuentes podría impactar también los principios básicos de libertad y democracia con los que nació internet.

Los productores buscan proteger su propiedad intelectual y exhortan al Congreso de EE. UU. tomar medidas radicales para frenar los 'atentados' de ladrones y estafadores virtuales, que desde otros países dañan las ganacias de su negocio. Argumentan que la piratería anualmente causa a la economía estadounidense la pérdida de miles de millones de dólares.

Los que están a favor de los cambios legislativos creen que la ley Digital Millenium Copyright Act (DMCA), una norma de derechos de reproducción que está actualmente vigente en EE. UU., necesita ser reemplazada por nuevas disposiciones más concretas y efectivas contra la delincuencia en la red global.

La censura mundial de internet desde EE. UU.

Actualmente, el Congreso estadounidense examina un nuevo proyecto de ley que es más estricto que nunca. La propuesta tiene dos versiones, una es discutida en la Cámara de Representantes, otra en el Senado: el Acta para Frenar la Piratería Online (Stop Online Piracy Act, SOPA por sus siglas en inglés) y la norma Previniendo Amenazas Online a la Creatividad Económica y al Robo de Propiedad Intelectual (Protect IP). La última abre la posibilidad para que las operadoras rastreen las actividades de sus clientes y su acceso a determinados sitios.

Si la ley se aprueba, terceras personas podrán sin la necesidad de una orden judicial bloquear los sitios web, tanto de Estados Unidos como del resto del mundo, al sospechar que publican o difunden contenidos sin licencia. A su vez, los buscadores estarán obligados a excluir la página en cuestión de los resultados de búsqueda.

Incluso el documento abre la posibilidad de bloquear los recursos económicos para las webs sospechosas, impidiéndoles todos los pagos en línea que las mantienen. Esta es una estrategia que ya fue aplicada para minar la potencia de páginas como WikiLeaks. También podrían ser penalizadas las empresas a través de las cuales se hacen los pagos y el acceso de usuarios a las webs “peligrosas”.

Un freno al desarrollo de internet

Los que apoyan la iniciativa son la Asociación Cinematográfica de Estados Unidos y la Asociación de la Industria Discográfica de Estados Unidos, así como el lobby de la industria farmacéutica en el Congreso, que obtendrían un arma potente contra los sitios web de comercio electrónico.

Las perspectivas del uso de esta 'arma pesada' contra las webs sopechosas de publicar textos, música, video o software piratas causó fuerte polémica. Por ejemplo, el proveedor de Internet estadounidense Verizon advirtió el Senado del peligro potencial de que las compañías estadounidenses se involucren en litigios con otras extranjeras.

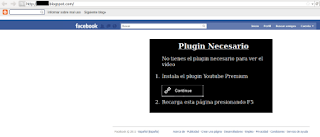

A su vez, representantes del sistema global de pagos Visa indicaron que no tienen la posibilidad de controlar a todos sus usuarios. Y las redes sociales globales como Facebook, que cuenta con más de 800 millones de usuarios, tampoco puede controlar a todo su auditorio. Así puede ocurrir que con esta ley vigente por culpa de una persona se bloquee el acceso a todo el recurso.

Muchos expertos también indican que las medidas drásticas que implica la ley podrían frenar el desarrollo de internet como un motor del crecimiento económico en EE. UU. y un creador de puestos de trabajo. Por ejemplo, si una ley semejante hubiese sido vigente desde hace años los gigantes del ciberespacio no podrían haber crecido hasta el tamaño y poder actuales. También se expresan recelos por la fuerte regulación que hará que los usuarios busquen proveedores en el extranjero, lo que aumentaría el riesgo de fraudes electrónicos y de esparcimiento de programas nocivos.

Amenazas a la libertad de la red global

Según indicó Timothy Karr, director de los portales Freepress.net y SavetheInternet.com, la nueva ley podría permitir a los propietarios de estos derechos convertirse en “juez, jurado y verdugo de Internet”, socavando de esa manera los fundamentos de transparencia, dijo a la revista PCWorld.

Los primeros en sufrir la dureza de la nueva ley serían los almacenadores de archivos y los sitios web cuya prosperidad depende del contenido que suben sus usuarios.

La controvertida medida ya ha encontrado opositores en los gigantes como Internet Google, Facebook, Twitter y Zynga, entre otras cibercompañías. Además, en contra se han manifestado también la Asociación de consumidores de productos electrónicos (Consumer Electronics Association) y el grupo de defensores de derechos humanos NetCoalition, que representa los intereses de diversas compañías en internet.Este último argumenta que el SOPA se convirtió de repente en un ataque contra compañías legítimas de Internet.

Y si inicialmente la Business Software Alliance (BSA, por sus siglas en inglés), organización que agrupa a empresas tecnológicas como Apple, Microsoft, Adobe, Intel, Symantec, Dell, entre otros., apoyaba el Protect IP, ahora ha dado un paso atrás y asegura que la inicitiva va demsiado lejos.

Varios grupos de defensa de derechos civiles de todo el mundo han dirigido una carta al Senado en la que piden rechazar el SOPA. A su vez, comunidades de activistas 'on line', como por ejemplo el grupo Avaaz, hacen llamamientos para “frenar la censura en la red” y "salvar el Internet" ante la posible adopción de la nueva ley antipirata. Para salvaguardar el pilar de democracia que es Internet, la carta abierta Salvemos Internet dirigida a congresistas el grupo ya ha recolectado suscripciones de poco menos de 800.000 internautas de todas partes del mundo.

Proveedores europeos no controlarán a los usuarios

Mientras el SOPA sigue su trámite en el Congreso de los EE. UU. (podría ser aprobado hacia el 2012), el Tribunal de Justicia de la Unión Europea (UE) dictaminó esta semana que un juez no puede obligar a una empresa proveedora de internet a controlar de forma masiva las comunicaciones electrónicas de sus clientes para proteger los derechos de autor.

Según la Corte con sede en Luxemburgo, un requerimiento de ese tipo violaría la legislación comunitaria y el "justo equilibrio" entre "el derecho de propiedad intelectual" y "la libertad de empresa, el derecho a la protección de datos de carácter personal y la libertad de recibir o comunicar informaciones".