Hoy vamos a describir un engaño utilizado para obtener las credenciales de acceso de los usuarios de Facebook, a través de una página que se aloja dentro de la misma red social, y que simula ser una aplicación para comprobar la seguridad de la clave.

Al momento de crear una cuenta en una red social, en un correo electrónico o cualquier otro servicio que requiera de una contraseña, muchos usuarios suelen pasar por alto la importancia de utilizar una clave fuerte. Es por ello que en ciertas oportunidades, cuando un servicio no oficial les ofrece comprobar que tan segura puede ser su clave, los usuarios pueden caer víctimas del robo de sus credenciales.

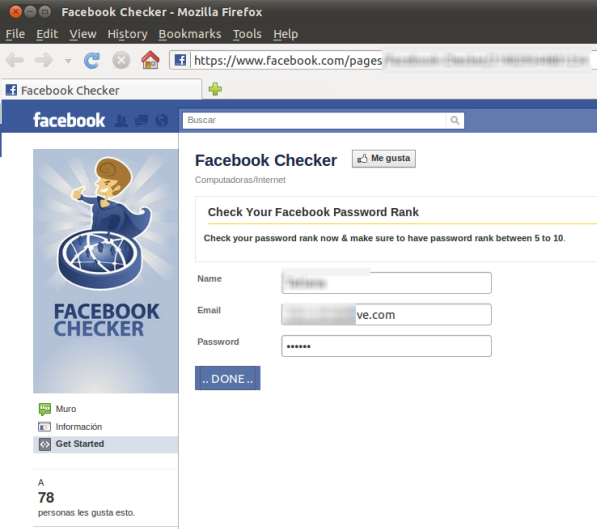

Cómo les habíamos comentado , se trata de engaño para los usuarios de Facebook, en dónde una página que simula ofrecer un servicio para verificar que tan segura es su clave, pero que además de la misma, también solicita la dirección del correo electrónico y el nombre. Entonces, para poder conocer el nivel de complejidad de la contraseña utilizada, una posible víctima de este engaño debe ingresar toda la información necesaria para iniciar sesión en Facebook.

La página se llama “Facebook Checker” y tiene un aspecto similar al de la siguiente imagen, con lo que logra que un usuario desprevenido crea que se trata de un servicio oficial y entregue así su información al atacante:

De esta manera el atacante no sólo obtiene las credenciales de acceso del usuario, sino que además una dirección de correo válida, a la que podría enviar mensajes de spam u otro tipo de amenazas. Para aquellos usuarios que ingresen su información en el sitio y pasen por alto las medidas de seguridad, se les recomienda cambiar la contraseña de Facebook de manera urgente. En realidad los datos no están siendo verificados, son reenviados a un sitio externo en dónde se almacenan la información de los usuarios.

Esta es otra ocasión en la que podemos observar como el robo de credenciales se efectúa sin el uso de ningún código malicioso, sino que un atacante logra engañar al usuario a través del uso de la Ingeniería Social, sin tener que infectar ningún equipo, modificar la configuración del sistema ni mediante el envío de correos falsos. Este ataque se propaga pura y exclusivamente a través de la red social. Una vez mas, vemos como no solo es recomendable el uso de una solución antivirus con capacidad de detección proactiva sino que además los usuarios deben contar con una educación acerca de cómo navegar por Internet de manera segura.

fuente: ESET Latinoamérica