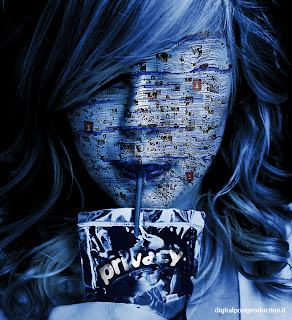

En días anteriores se hablaba sobre la nueva política de privacidad que Google pondrá en marcha ese día ah llegado será el 1 de marzo.

Entre los principales cambios están que Google podrá combinar la información recolectada de un servicio, y compartirla con algunos otros productos de Google (Gmail, YouTube, Search, Google+, etc.). La intención de Google es tratarte como usuario único en todos sus productos.

En las propias palabras de Google:

"Nos estamos deshaciendo de 60 políticas diferentes de privacidad dentro de Google, y las estamos remplazando por una que es mucho mas corta y más fácil de leer. Nuestra nueva política cubre múltiples productos y características, reflejando nuestro deseo de crear una simple y bella experiencia intuitiva dentro de Google".

Esta consolidación significa que todos los datos de tus cuentas de Google van a residir en una sola base de datos en cada servicio de Google. Google Maps tendrán acceso a tus datos de Gmail, que tendrá acceso a tu historial de YouTube, y así sucesivamente.

Google insiste en que este cambio en beneficiará a los usuarios, pero los grupos de defensa de la privacidad, tales como el Electronic Frontier Foundation insisten en que los usuarios perderán el control sobre sus datos personales que han compartido con Google.

Si deseas tomar el control sobre tus datos que has insertado en Google todavía puedes hacer algo. Estos consejos deben ayudar a limitar lo que Google puede encontrar sobre ti.

El primer sitio que debes visitar es Google Dashboard. Te proporcionará una visión general de la información que Google ha almacenado en tu cuenta a través de muchos de sus servicios más populares. Para empezar, ve a google.com/dashboard e inicia sesión con tu cuenta de Google (por lo general es tu dirección de correo electrónico).

Allí se puede ver gran parte de los datos que Google tiene sobre ti -desde tu cuenta Google + hasta tus datos de Gmail.

Tómate unos minutos para hacer clic a través de los diversos servicios y para revisar la información que Google almacena. A continuación, limpia todos los datos que ya no quieres que esté asociada a tu cuenta.

Borra el historial web de Google

El proceso es muy sencillo:

1. Ingresa a tu cuenta de Google

2. Ingresa a: http://google.com/history

3. Da clic al botón "Borrar todo el historial Web". Una vez completada esta acción, de ahora en adelante, también se detendrá la grabación de tu historial web.

Para aprender a limpiar el historial de tu navegador y el historial de la barra de búsqueda de Google, revisa el artículo de Google al respecto:

http://support.google.com/websearch/bin/answer.py?hl=es&answer=465

Da Clic aquí para aprender a remover tu historial de búsquedas y reproducciones en YouTube.

Para tu comodidad, hemos enlistado los siguientes artículos que tratan sobre la actualización de la nueva política de privacidad,y cómo ésta impacta en tu privacidad y/o la experiencia del usuario.

Google anuncia política de privacidad que combinara datos entre sus servicios

La nueva política de privacidad de Google. ¿Qué significa para los usuarios de Google Analytics?

6 claves de la nueva política de privacidad de Google

¿Cómo se compadecen la política de privacidad de Google y los principios de protección de datos personales?

Cambia tus preferencias de los anuncios que te llegan

De forma predeterminada Google muestra anuncios "personalizados", en base en las consultas de búsqueda o en el contenido de tus mensajes de Gmail. Por ejemplo, si ejecutas una búsqueda de "Mobile World Congress" Google puede desplegar un anuncio de un teléfono o una tableta.

Si encuentras este tipo de actividad demasiado invasiva (o simplemente espeluznante), se puede profundizar en la configuración de privacidad de Google para desactivar los anuncios personalizados.

Dirígete a la página de preferencias de anuncios de Google y en la columna de la izquierda, debajo de "Anuncios de Búsqueda y de Gmail” haz clic en participar. A partir de ahí haz clic en el botón Inhabilitar y Google dejará de mostrar anuncios personalizados basados en tus resultados de búsqueda.

También puedes optar por bloquear anuncios personalizados que aparecen en otros sitios a través de los servicios de Google. En la columna de la izquierda de la misma página de preferencias de anuncios, en la parte de “anuncios en la Web ", haz clic Optar, a continuación, haz clic en el botón a la derecha.

Si desea eliminar algunos (pero no todos) tus datos personales en los múltiples servicios de Google comiena ingresando a la página de Google Take Out. Una vez allí puedes descargar los datos de todos los servicios de apoyo o puedes escoger y elegir los datos que deseas descargar.

Una vez que hayas elegido lo que quieres descargar, haz clic en el botón Crear Archivo en la parte inferior de la página. Take Out de Google creará un archivo que consta de los datos descargados en tu computadora.

Después de descargar el archivo puedes eliminar los datos de los distintos servicios de Google. Por desgracia, es una operación manual -Google no te permite eliminar automáticamente los datos que se alamacenan en sus servidores. Además, Take Out no es compatible aún con todos los servicios de Google, por lo que no serás capaz de llevarte todo. Sin embargo, algunos datos es mejor que nada.

La opción nuclear: Eliminar tu cuenta de Google

Si eres paranoico puedes eliminar tu cuenta de Google por completo. Al eliminar tu cuenta significa perder toda la información asociada a ella, incluyendo tu cuenta de Gmail, tu perfil de Google +, y cualquier cosa que hayas almacenado en Google Docs.

Si estás dispuesto a dar el salto, inicia sesión en tu cuenta de Google y visita tu cuenta en la página de configuración. Desplázate hasta la parte inferior y en Servicios haz clic en Cerrar cuenta completa y eliminar todos los servicios e información asociada a ella.

En la siguiente página Google te pedirá que confirmes que realmente, realmente quieres eliminar tu cuenta. Sigue las instrucciones, ingresa su contraseña, toma aire, y haz clic en Eliminar cuenta de Google.

Por otro lado, es posible que desees eliminar sólo tu cuenta de Google +. Si es así, ve a la parte inferior de la página de configuración de cuenta y haz clic en Eliminar y quitar el perfil de Google +. A partir de ahí, puedes borrar tu contenido o sólo tu perfil de Google +.

Fuentes PC World -Facecrooks