Cómo proteger tu información personal y la de tu familia en las redes sociales. Las conductas correctas y la configuración óptima de Facebook, Twitter, Sonico, Flickr y Picasa. Hace tiempo que las redes sociales son parte integral de la vida de muchos usuarios, algo doblemente notable si se tiene en cuenta que Facebook nació en 2004, y que hoy tiene más de 600 millones de usuarios registrados, de los cuales unos 13 millones son argentinos, según la agencia iCrossing.

Toda esta gente vuelca buena parte de su vida en sus servidores. Para tener una idea de cuánto: en Año Nuevo, los usuarios de esta red social subieron mil millones de fotos a Facebook. En un solo día. Y eso que el promedio mensual no es precisamente exiguo: 4000 millones de fotos nuevas se guardan, cada mes, en Facebook. Como referencia, el álbum de fotos en línea Flickr almacena, en total, algo más de 5000 millones de fotos. Pero en Facebook no dejamos sólo fotos: también mostramos intereses, preferencias, posturas políticas, quiénes son nuestros amigos, qué hicimos en los últimos días, dónde y con quién, y mucho más.

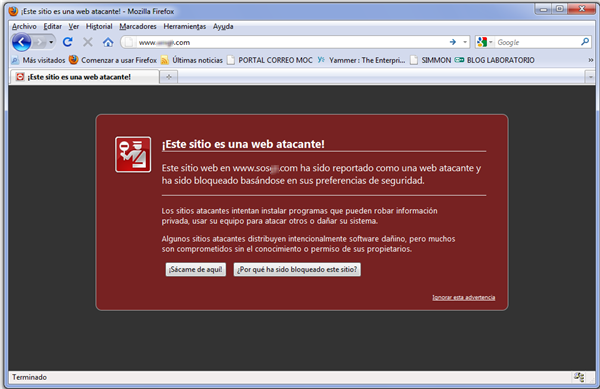

Como explicamos en una nota sobre cómo proteger a los chicos cuando están en línea (www.lanacion.com.ar/1328073), lo más importante por entender de nuestra relación con Internet es que una vez que algo está online es casi imposible controlar su paradero. De hecho, si un proyecto de ley promovido por la Unión Europea en marzo último resulta aprobado, sus habitantes tendrán el denominado derecho a ser olvidados en línea, que obliga a Facebook y otros sitios a borrar por completo la información de un usuario si éste lo exige. En Estados Unidos se está analizando en estos días implementar una legislación similar que proteja la privacidad digital de los estadounidenses.

Y Google acordó la semana última con la Comisión Federal de Comercio de Estados Unidos someterse a un análisis de sus políticas y prácticas de privacidad cada dos años por los próximos veinte, para demostrar que sigue su política de protección de datos para evitar compartir esa información con terceros si un usuario no lo desea.

Mientras, la Biblioteca del Congreso de los Estados Unidos comenzó a registrar todos los tweets públicos, como una forma de preservarlos para la posteridad. Hay que pensar que estos servicios (y su contenido) probablemente estarán en línea por muchos años, guardando por igual textos sesudos, comentarios banales y fotografías con doble sentido que sólo puede entenderse sobre la base de un contexto temporal que quizá no sea tan fácil recuperar en el futuro. Precisamente por esto es que debemos cuidar qué ponemos online visible para todo el mundo y qué reservamos para nuestra intimidad.

Facebook

En el caso de Facebook, una de las herramientas clave para controlar la privacidad de nuestro perfil es el control de quién puede ver lo que publicamos y lo que otros publican sobre nosotros: si nuestros amigos, o los amigos de nuestros amigos, o cualquiera, o ciertos amigos (usando listas). Si dejamos nuestro perfil abierto a todos estará disponible para los buscadores, y por lo tanto todo lo que hagamos quedará indexado. Para evitar esto hay que ir a Cuenta >Configuración de la privacidad . En el primer ítem (Conectar en Facebook), al cliquear en Ver configuración será posible definir si figuraremos en el buscador de esta red social, si será posible agregarnos como amigos o enviarnos mensajes, ver nuestros gustos y actividades, y quién podrá hacerlo.

En el segundo ítem (Compartir en Facebook) permite elegir quién tendrá acceso a nuestro estado, a nuestras publicaciones, a ver las fotos en las que hemos sido etiquetados, familiares o lugares que visitamos. Esto último está basado en el servicio anunciado en 2010 llamado Places, y que permite compartir con nuestros contactos cuando entramos a una tienda, un bar, un edificio público, etcétera.

Eligiendo la opción Personalizar la configuración accederemos a un detalle de lo que los demás pueden ver o no de nuestro perfil, separadas en cosas que uno comparte con el resto de la comunidad (publicaciones, la biografía, intereses, creencias religiosas, cumpleaños y demás, y que ahora suma el permitir que otros publiquen que uno está en determinado lugar); cosas que otros comparten con sus amigos y que nos atañen, como el etiquetado de nuestro perfil en fotografías de otros, el comentar nuestras publicaciones -lo que, si no está configurado correctamente, hará que aparezcan en la línea de tiempo de actualizaciones de sus amigos- y la información de contacto que queremos que sea visible.

En todos los casos se puede elegir como opciones mostrarlo a todos, a nuestros amigos, a los amigos de nuestros amigos o, eligiendo la opción Personalizada , a determinados usuarios elegidos a dedo, excluyendo amigos o agrupándolos en listas de amigos. En Cuenta >Editar amigos pueden crearse las listas de familiares, amigos del trabajo, conocidos, etcétera, para discriminar quién puede ver qué.

También es posible definir qué álbumes de fotos serán totalmente públicos o cuáles sólo podrán ser vistos por determinados contactos. En Cuenta >Configuración de la cuenta también se puede determinar qué aplicaciones y servicios Web (internos de Facebook o externos) están vinculados con nuestro perfil.

Si no estamos usando alguno, o creemos que puede estar teniendo un comportamiento inadecuado, podemos ir a Edita tu configuración para borrar estas aplicaciones, o quitarle el permiso a determinados sitios para usar nuestras credenciales de Facebook como identificación y para desactivar, llegado el caso, lo que la compañía llama Personalización instantánea : ciertos servicios online asociados modifican la versión Web que nos muestran cruzando la actividad de nuestros amigos. En Cuenta >Configuración de la cuenta >Desactivar la cuenta , además, se puede dejar nuestro usuario fuera de línea, pero hay que tener en cuenta que todas las actividades en las que interactuamos con otros (chats, conversaciones muro-a-muro, comentarios en fotos) quedarán en línea; no se borra la cuenta, sino que la deja en una suerte de limbo, con nuestro perfil inaccesible, pero toda su información almacenada en los servidores de Facebook.

Twitter

En el caso de Twitter, los controles son más sencillos. Por definición, un perfil de Twitter puede ser público (y por lo tanto accesible para cualquiera) o privado, en el que los tweets sólo serán vistos por los seguidores que apruebe el usuario.

Twitter denomina esta configuración como de tweets protegidos . En el sitio Web, en la opción Perfil se accederá a la configuración de nuestro usuario; en la solapa Cuenta es posible definir si los tweets serán protegidos, si se agregará información de ubicación geográfica a cada uno de ellos y si se usará una conexión segura (HTTPS). Es recomendable activar esta opción. En la solapa Conexiones se listan los sitios y las aplicaciones que usa el sistema de credenciales de Twitter para identificarse, como sucede con Facebook. Aquí también es posible revocar conexiones para impedir que una de estas herramientas acceda en forma automática a nuestro perfil.

Sonico

La red social Sonico, por su parte, tiene un acercamiento particular al tema de la privacidad: permite tener, para un mismo usuario, un perfil público , uno privado y uno laboral , definiendo qué se verá en cada uno y quién tendrá acceso a las fotos y publicaciones que el usuario puso en línea. Además, en la solapa Privacidad de Mi cuenta es posible configurar algunos elementos de la cartelera (similar al muro de Facebook).

Flickr, Picasa y Live.com

Mientras, en los álbumes en línea Flickr, Picasa también es posible elegir qué fotografías o videos podrán ser vistos por cualquier navegante (lo que incluye desde qué cámara teníamos para capturar la imagen hasta en qué lugar geográfico fue tomada) y cuáles requerirán un enlace directo o el ingreso de su usuario y contraseña de los servicios respectivos.

Live

Algo similar exige Microsoft para acceder a los contenidos que un usuario comparta en Skydrive y a su perfil en Live.com. En todos los casos es posible definir el grado de visibilidad que tendrá el usuario y proteger su privacidad en línea.

Cuatro pantallas claves

En Cuentas>Configuración de la Privacidad>Conectar en Facebook , esta red social permite definir si apareceremos en las búsquedas, o si otros podrán ver la lista de amigos o nuestros gustos En Compartir en Facebook es posible configurar nuestro perfil para mostrar el muro sólo a ciertos amigos, evitar que accedan a fotos en las que fuimos etiquetados o a nuestro estado civil.

En Twitter, por su parte, hay dos configuraciones esenciales: una es la que permite poner nuestras publicaciones como privadas y decidir si compartimos nuestra ubicación geográfica Además, en Twitter es posible controlar qué aplicaciones y servicios en línea tienen acceso a nuestro perfil.

Fuente: La Nación